El día de ayer recibimos un producto que había querido evaluar desde hace algunos días, y se trata del teléfono estrella de la gama alta de teléfonos que promueve Grandstream: el GXV3175 que ofrece soporte para videollamadas y una amplia pantalla touchscreen.

El teléfono aún en su caja

La primera impresión tras recibir la caja es que se trata de un producto orientado no al profesional, sino al consumidor. Las descripciones, imágenes e inclusive el tipo de empaque deja en claro que lo que el teléfono promueve son toda la gama de funcionalidades extras de un teléfono que está orientado al mercado de alto nivel adquisitivo.

El precio de venta público de este teléfono en México es elevado, siendo de alrededor de $480 USD + IVA (unos $6,240 pesos mexicanos). Por un precio así, lo que uno está esperando es prácticamente todo: video, audio, alta calidad de fabricación, funcionalidades extra, expandibilidad, aplicaciones y cualquier medio de interconexión que pueda haber. Por tal motivo, haremos mención de los pros y los contras que $480 USD te pueden comprar.

Contenidos

El teléfono trae consigo todos los componentes necesarios para funcionar out-of-the-box, que son:

Contenido de la caja

- Auricular

- Cable de red

- Eliminador de corriente (12 V)

- Base de escritorio

- Soporte para pared

- Cable de A/V para conectarlo a una televisión

- Manuales

- Toalla de limpieza

El teléfono soporta PoE, por lo que tener un eliminador de corriente es un buen extra aunque claro está, para el precio debería traer su propio eliminador. Los cables de A/V también son un plus al no tener que adquirirlos como un extra.

Fabricación

El GXV3175 está hecho totalmente de plástico, salvo el espacio de la pantalla LCD que actúa como touchscreen. Debo ser honesto: el plástico con el que está hecho la unidad es un plástico negro mate que se siente ligeramente poroso, casi como si fuera pasta. Este sentimiento al tacto es compartido por los otros teléfonos de gama inferior de Grandstream, por lo que en esta ocasión esperábamos que fuera un poco diferente. Buscábamos sentir un material de mayor calidad para un teléfono de este precio. (nota: no pensamos someter la unidad a pruebas de resistencia física, por lo que la sensación de tener un material barato es solo nuestra percepción, no indicamos que el proceso de manufactura sea, efectivamente, malo)

La base del teléfono se siente pesada, sinónimo inequívoco de toda la circuitería que se necesita para darle vida a la pantalla LCD (la cual se lleva todo el show). Al ser totalmente touchscreen el teléfono no posee botones físicos, y cuenta con un único botón de «Home» situado en la parte inferior central de la base, justo debajo del LCD. La forma y diseño de este botón no hacen sino hacernos sentir que es un diseño copiado del iPhone/iPad de Apple.

El auricular, por otro lado, es bastante ligero. Carece del peso que muchas personas buscan al momento de comprar un teléfono de gama alta. Dado que es la única parte física del teléfono que puede sostenerse (no hay botones, solo superficie touch), nos deja con la sensación de que algo le faltó al aparato, algo que nos hiciera sentir que al menos compramos su peso.

Un punto a favor del teléfono son los puertos de expansión. En uno de los costados ofrece posibilidad de conectar 2 USBs, 1 tarjeta SD, 1 puerto para audífonos/manos libres (jack 2.5 mm) y 1 puerto para A/V (para poder proyectar hacia la televisión).

Puertos de expansión

En la parte posterior el teléfono cuenta con lo habitual: 2 puertos de red (hacia el ruteador y como puente hacia la PC) y el puerto del handset.

Parte trasera del teléfono

Dependiendo de donde se coloque la base, el teléfono ofrece dos niveles de altura, lo que permite ajustar el ángulo de la pantalla para mayor comodidad.

Dado que la pantalla es una touch screen resistiva, el teléfono viene con un stylus (que se almacena dentro de la unidad en la esquina superior derecha, viéndolo de frente) que nos hace sentir de vuelta en los tiempos de la Palm. Si bien no es necesaria en la mayoría de los casos, acceder a ciertos botones en algunos momentos resulta más cómoda con la pluma. Sin embargo, tener que usar un aditamento adicional para utilizar nuestro teléfono no es lo más cómodo del mundo.

Por último, en la parte frontal superior el teléfono cuenta con un pequeño switch que nos permite ajustar el ángulo de la video cámara integrada al teléfono.

Características

La más obvia de todas es la pantalla LCD de 800×480, la cual actua como teclado y es el único medio para introducir información al teléfono sin usar la interfaz web. La pantalla viene de la mano de la cámara de video integrada, la cual es configurable tanto en codecs como en resolución y FPS que deseamos enviar. Los puertos de expansión ya mencionados le permiten conectar un manos libres tipo celular, por lo que aquellas diademas con conector RJ9 quedan fuera de consideración.

El teléfono soporta Wifi (802.11b/g/n) lo cual es una buena característica, pero que se anula inmediatamente si queremos hacer uso del PoE (¿qué sentido conectar por WiFi si necesitamos un cable de red para la corriente?). Otro punto en contra es que el teléfono carece de Bluetooth, por lo que no es posible hacer pairing de tu manos libres BT como otros teléfonos de gama alta (tales como el Aastra 6739i o el Cisco SPA525G).

Otra característica importante y que hasta el momento solo he visto en los teléfonos Yealink es el soporte para Open VPN. Para quien no lo sabe, OpenVPN es una solución gratuita en software que te permite crear VPNs en capa SSL. La gran ventaja de hacer esto en un teléfono, es que puedes encriptar el tráfico VoIP (tanto el SIP como el RTP) y con eso tener comunicación segura por todo el medio de la VPN. Otra ventaja es que al encriptar el tráfico, es imposible para los ruteadores intermedios saber que contiene, así que contra aquellos proveedores de internet que bloquean el tráfico VoIP, esta funcionalidad puede ser muy útil.

El punto fuerte del teléfono son las aplicaciones: es casi como si tuviéramos una tablet con handset integrado. La gama de servicios de redes sociales o consultas web es relativamente amplia, y superior a las que vienen de fábrica con otros teléfonos. Una aplicación muy importante que echamos de menos y que otros teléfonos de Grandstream tienen, es la integración con Skype. Si este teléfono pudiera hacer uso de esa red y enviar video a través de ella, tendríamos definitivamente un ganador aquí. Es una sorpresa que teléfonos inferiores tengan esta característica mientras que este no.

Uso del sistema

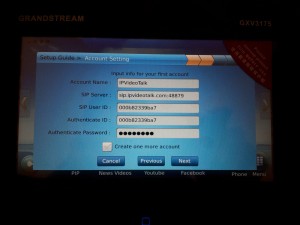

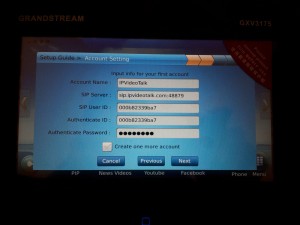

Al conectar el teléfono al PoE inmediatamente este arrancará con la pantalla de bienvenida de Grandstream y empezará a cargar su sistema. A nuestro parecer el re-arranque del teléfono es bastante lento (2 minutos aproximadamente), pero en parte resulta entendible porque la interfaz gráfica no es tan sencilla. Tras encender el teléfono por primera vez nos guiará por un wizard de configuración de primera ocasión, con lo que podremos guiar al teléfono para configurar la hora por NTP y configurar también nuestra primer cuenta SIP.

Configuración inicial de la primer cuenta SIP

Tras configurar la primer cuenta, el teléfono cargará y estará listo para hacer llamadas.

El GUI del teléfono está bastante bien hecho. En apariencia se asemeja a una interfaz modificada de Android 3.0 (para tablets), ya que ofrece la posibilidad de colocar widgets, tener múltiples escritorios para guardar y desplegar información en ellos y claro está, acceder a aplicaciones como Facebook, Twitter, Google Voice, feeds RSS y hasta Youtube. Con todas estas características se nos puede olvidar que el teléfono también hace llamadas.

La interfaz aunque se asemeja a otras, tiene su estilo propio. Para empezar a hacer una llamada tienes una de dos opciones: presionar el botón de «Phone» en la parte inferior derecha o presionar el widget que contiene el nombre de la cuenta que configuraste. Tener que presionar algo antes de empezar a marcar resulta un tanto frustrante, pero es un sacrificio necesario para poder aprovechar la pantalla LCD para desplegar información de otros temas mientras que el teléfono no se está usando.

El sistema posee varias aplicaciones instaladas (en este momento desconozco si es posible agregarle más). Entre las que están disponibles vienen la integración con Google Calendar, Google Voice, Twitter, Facebook, feeds RSS, tipos de cambio, indicadores de la bolsa de valores, clima y algunas otras. Aunque al principio parecen muy llamativas, interactuar con muchas de ellas resulta complicado por el teclado de la pantalla touchscreen. Es bueno para ingresar texto corto, pero a veces hasta escribir un pequeño tweet de 140 caracteres resulta complicado usando el teléfono.

La estabilidad del sistema diría que está a un 80%. La respuesta de ingreso de órdenes del usuario no es inmediata (se siente a veces un tanto lenta la interfaz) y en ocasiones, el sistema se congeló al acceder a la aplicación de FB (la pantalla literalmente se congeló, aunque fue posible reiniciar el teléfono desde la interfaz web)

Configuración del teléfono

Como ya es costumbre, la configuración principal se hace mediante una interfaz web, la cual debo agregar esta muy por encima de las anteriores interfaces de Grandstream.

Podemos configurar hasta 3 cuentas SIP diferentes (algo bajo para este tipo de teléfonos), y en cada cuenta podemos ajustar parámetros individuales como codecs, ringtones, direcciones de proxy y otras. Aparte de las 3 cuentas podemos configurar detalles de las aplicaciones individuales, además de poder hacer uso de la red por WiFi (algo inútil a mi gusto si es que queremos aprovechar el PoE).

Todo cambio requiere de un reinicio del teléfono para poder aplicarlo, aunque al menos tienes la opción de decidir en que momento quieres reiniciar (no es tan severo como Polycom). Dado el largo tiempo de carga del teléfono (2+ minutos), es preferible hacer todos los cambios de una vez antes de enviar reiniciar el equipo.

Casi todas las opciones del teléfono son configurables mediante el GUI del touchscreen, pero ingresar valores en el teclado virtual no es tan sencillo como se cree. Hay que recordar que la pantalla es resistiva, por lo que es necesario hacer cierta presión al momento de teclear algo, además de que los sensores no son tan exactos como los de una pantalla capacitiva (como la de la mayoría de los celulares con touchscreen).

Operación

Dado que el estado estándar del teléfono es mostrar los widgets del escritorio, necesitas presionar el botón de phone antes de que puedas hacer una llamada. Dentro del panel de marcación debes escoger que línea (cuenta SIP) quieres usar, además de que al momento de enviar la marcación debes decir si es una llamada con o sin video (aunque puedes solicitar el video estando ya a mitad de la llamada).

La interacción con el teléfono puede requerir un poco de paciencia. Al no tener botones físicos debemos esperar a que el sistema procese nuestros comandos por touchscreen. Si a esto le agregamos errores de detección, tenemos un sistema que aunque muy bonito, nos obliga a ir lento para que detecte correctamente lo que estamos tratando de decirle.

La calidad del video es buena, pero sin llegar a lo expectacular. Quizá el mayor problema sea el tipo de pantalla, ya que al ser resistiva necesita no tener un recubrimiento de vidrio, lo cual le habría dado mejor apariencia a la pantalla y por consecuente, una mejor apreciación del video.

El manos libres (speaker) se escucha bastante bien, aunque la cancelación de ruido del teléfono es, para lo que cuesta, pobre. En nuestras pruebas el altavoz de un Yealink T38G resultó muy superior en términos de no retroalimentar el audio nuevamente por el micrófono, de manera que este teléfono se escucha muy bien, pero a quien le llamemos por el manos libres no opinará lo mismo.

Conclusiones

El GXV3175 es un buen teléfono, pero no para su precio. Por $480 USD esperamos lo mejor de lo mejor, y aunque la idea de las aplicaciones en el teléfono y el tamaño de la pantalla son puntos muy buenos de entrada, la operabilidad con la interfaz gráfica deja mucho que desear. La falta de Skype y Bluetooth con características básicas para este rango, y nos resulta inadmisible que Grandstream (teniendo ya teléfonos con soporte de Skype), decida dejar este fuera del juego. Esperemos y esto se corrija con una actualización del firmware futura, pero por este momento, no tenemos el soporte para el mismo.

La fabricación definitivamente no está al nivel de la de teléfonos como Cisco o Polycom e inclusive, nos atrevemos a decir que está aún por debajo de la de Yealink. El hecho de tener siquiera que incluir un stylus nos hace pensar que el fabricante pensó en posibles problemas con el touchscreen y decidió incorporarlo. Parece una solución rápida a un problema inevitable, pero prefirieron optar por ese camino.

Al final, el teléfono se siente como una tablet más que como un teléfono. Su potencial de aplicaciones es muy bueno, pero la a veces lentitud de respuesta puede desesperar al momento de hacer cualquier otra cosa que no sean llamadas. Creo que el procesador les quedó corto para lo que al final desearon que hiciera.

Definitivamente, este es un teléfono orientado para el entusiaste, más alla que para el alto ejecutivo. Características más conservadoras (pero mayor calidad) de otros fabricantes serán preferidas por encima de este equipo. La participación de Grandstream en el alto mercado es buena, pero se quedó a varios metros de hacer un home run con este producto. Esperamos que con el continuo avance al firmware que ha puesto la compañía en los últimos años, logren pulir los detalles que este teléfono tiene, para así acercarlo un paso más a la gloria.

Esta es la primera de varias futuras reseñas que planeamos publicar en nuestro blog. La idea es ofrecerle a nuestros visitantes una percepción objetiva de los equipos que evaluamos para ayudarlos a saber si el producto cumple con sus expectativas antes de comprar. Como siempre, los invitamos a compartir sus opiniones dejándonos comentarios al término del artículo

![manjail[1]](http://asteriskmx.com/wp-content/uploads/2012/03/manjail1-300x199.jpg)